¶ Kryptographie und Kryptoanalyse

Kryptographie bezeichnet die Wissenschaft von der Verschlüsselung von Daten.

Kryptoanalyse bezeichnet die Wissenschaft des Entschlüsselns von Geheimtexten, ohne den geheimen Schlüssel zu kennen.

¶ Schuttziele

Quelle: https://simpleclub.com/lessons/kfz-mechatronikerin-schutzziele-der-informationssicherheit

| Schutzziel | Kurzbeschreibung |

|---|---|

| Vertraulichkeit | - Schutz vor unbefugtem Zugriff - Nur Berechtigte dürfen lesen |

| Verfügbarkeit | - Systeme/Daten nutzbar bei Bedarf - Schutz vor Ausfällen |

| Integrität | - Daten unverändert & korrekt - Schutz vor Manipulation |

| Authentizität | - Echtheit von Personen/Daten - Identität überprüfbar |

| Verbindlichkeit | - Handlungen nicht abstreitbar - Nachweis von Aktionen |

¶ Grundbegriffe

-

Klartext / Nachricht / m (message)

-

Geheimtext / Ciphertext / c

-

Schlüssel / Key / k

-

Klartextalphabet

-

Geheimtextalphabet

¶ Kerckhoff’s Prinzip

Die Sicherheit eines Kryptosystems darf nicht von der Geheimhaltung des Algorithmus abhängen, sondern nur von der Geheimhaltung des Schlüssel.

Annahmen:

- Genutzter Algorithmus ist allen bekannt

- Schlüssel allein ist geheim

- Verfahren muss schnell und einfach anwendbar sein

- Dem Angreifer ist alles bekannt bis auf dem Geheimschlüssel, zudem besitzt er hohe Rechenleistung

- Sicherheit darf nicht von Geheimhaltung oder Schutz bestimmter Geräte abhängen

¶ Historische Verfahren

https://youtu.be/QhwcD4XHHJ8?si=zJnmA2BMruDB0qMb

¶ Symmetrische Verschlüsselung

- Verschlüsselungsfunktion / encrypt: e(m, k) = c

- Entschlüsselungsfunktion / decrypt: d(c, k) = m

¶ Verschiebeverfahren am Beispiel Caesar

-

Klartextalphabet = Geheimtextalphabet = [A, B, C, ..., X, Y, Z ]

-

Schlüssel k = die Verschiebung, häufig dargestellt als Zeichen des Alphabets

Bsp: A verschiebt um 0 Stellen, B um 1 Stelle, ..., Z um 25 Stellen. -

Anzahl der Schlüssel = länge des Alphabets = 26

¶ Kryptoanalyse bei Caesar

- Bruteforce: Ausprobieren aller Schlüssel. Einfach, da wenig Schlüssel. Höchstens bei unendlich großem Alphabeten sicher, die es aber nicht gibt.

- Häufigkeitsanalyse: Zählen der Buchstaben. Rückschluss auf häufigsten Buchstaben der Klartextsprache. Möglich, da Caesar monoalphabetisch ist.

Definition: Monoalphabetisch

Jedes Zeichen wird durch ein festgelegtes anderes Zeichen ersetzt.

Zum Verschlüsseln eines Textes wird nur ein Alphabet verwendet (mono).

¶ Ersetzungsverfahren (auch Substitutionschiffre)

Jedem Buchstaben wird ein anderer Buchstabe des Alphabets zugeordnet. Die Zuordnungstabelle kann dabei willkürlich gewählt werden - sie muss nur eindeutig sein.

Beispiel:

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z = Klartextalphabet

G K X C S L Z U A H W D B M T Y E N J V P O I R F Q = Geheimtextalphabet

¶ Kryptoanalyse beim Ersetzungsverfahren

- Bruteforce: praktisch nicht möglich, das hohe Anzahl an Schlüsseln: Alphabetlänge!. Bei 26 Buchstaben 26! = 4.0329146 * 1026

- Häufigkeitsanalyse: einfach möglich, da monoalphabetisch

¶ Vigenère

Wie Caesar mit längerem Schlüssel, daher polyalphabetisch.

Die Vigenère Chiffre kombiniert 26 monoalphabetische Verschlüsselungen.

¶ Kryptoanalyse bei Viginiere

Kasiski veröffentlichte 1863 einen Test zur Bestimmung der Schlüssellänge.

Der Geheimtext wird dazu nach sich wiederholenden N-Grammen durchsucht.

Bigramme = 2 Zeichen

Trigramme = 3 Zeichen

....

Die vermutete Schlüssellänge ist, bis auf Ausreißer, ein Teiler der Abstände zwischen den N-Grammen.

Ist die Schlüssellänge bekannt, wird der Geheimtext in Mengen aufgeteilt.

Beispiel: Schlüssellänge 3: Der Geheimtext wird in 3 Mengen aufgeteilt

- Jedes 3. Zeichen startend vom 1. Zeichen

- Jedes 3. Zeichen startend vom 2. Zeichen

- Jedes 3. Zeichen startend vom 3. Zeichen

Auf jeder dieser 3 Mengen kann die Häufigkeitsanalyse angewendet werden, da innerhalb der Menge monoalphabetisch verschlüsselt wurde.

Im Detail: https://inf-schule.de/kryptologie/historischechiffriersysteme/station_kryptoanalysevigenereverfahren

¶ One-Time-Pad (OTP)

Ist ein Verschlüsselungsverfahren, das bei korrekter Anwendung theoretisch unknackbar ist.

Anforderungen an Schlüssel:

- wirklich zufällig

- mindestens so lang ist wie die Nachricht

- nur ein einziges Mal verwendet wird (daher one-time)

- bleibt streng geheim

¶ Probleme symmetrischer Verschlüsselung

- Hohe Anzahl benötigter Schlüssel: n * (n-1) / 2

- Schlüsseltauschproblem

¶ Asymmeterische Verschlüsselung

Nutzt unterschiedliche Schlüssel für Ver- und Entschlüsselung.

Einfaches Beispiel: Verschüsseln mit Multiplikation

- Öffentlicher Schlüssel (kpub): 4

- Privater Schlüssel (kpriv): 1/4

Beide Schlüssel sind zueinander invers. Ihre Multiplikation ergibt das neutrale Element 1: 4 * 1/4 = 1

- m = 11

- c = m * kpub = 11 * 4 = 44

- m = c * kpriv = 44 * 1/4 = 11

Die Multiplikation ist nicht sicher, da aus kpub einfach kpriv berechnet werden kann.

- kpub * x = 1

- kpub = 1 / x

Für asymmeterische Verschlüsselung benötigen wir eine Einwegfunktion, die einfach in eine Richtung, aber schwer in die andere ist.

¶ RSA

RSA nutzt modulare Exponentiation als zentrale mathematische Operation – sowohl beim Verschlüsseln als auch beim Entschlüsseln.

Erzeugung Schlüsselpaar

-

wählen zwei großer Primzahle p und q

-

Berechnung N = p * q als Grundlage für die Berechnung von e und d (wie im Video)

-

öffentlichen Schlüssel (e, N)

-

privater Schlüssel (d, N)

-

Verschlüsselung: c = me mod N

-

Entschlüsselung: m = cd mod N

Zum selbst ausprobieren

Sicherheit des RSA-Verfahrens.

- Beruht auf der Schwierigkeit, große Zahlen in ihre Primfaktoren zu zerlegen (Faktorisierungsproblem).

- Einwegfunktion: n = p * q, wobei p und q zufällige Primzahlen ist leicht. Zu einem gegebenen n ist es schwer die Primfaktoren zu bestimmen. Dafür ist kein effizienter Algorithmus auf klassischen Computern bekannt.

- Es gibt derzeit keinen bekannten schnellen P-Algorithmus, der große RSA-Zahlen faktorisieren kann (auf klassische Computer).

¶ Symmerische vs Asymmetrische Verfahren

| Kriterium | Symmetrische Verfahren | Asymmetrische Verfahren |

|---|---|---|

| Schlüssel | Ein gemeinsamer Schlüssel | Schlüsselpaar (öffentlich / privat) |

| Geschwindigkeit | Sehr schnell | Langsamer |

| Schlüsselverteilung | Problematisch | Einfach (öffentlicher Schlüssel) |

| Rechenaufwand | Gering | Hoch |

Hybride Verfahren kombinieren die Vorteile, indem auf asymmetrischem Weg ein symmetrischer Schlüssel ausgetauscht wird.

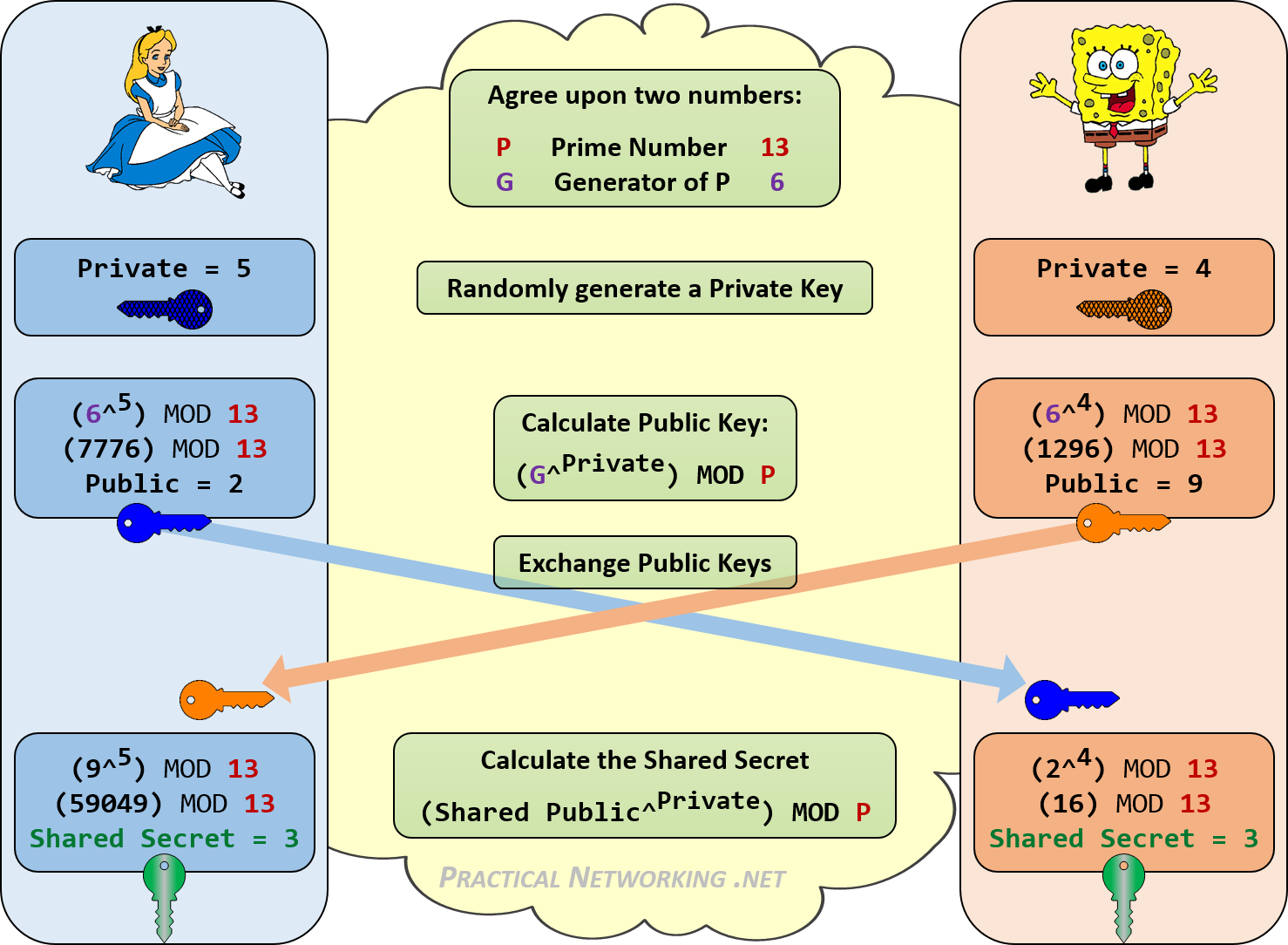

¶ Diffie Hellman

Diffie Hellman ist ein hybrides Verfahren. Auf asymmetrischen Weg einen symmetrischen Schlüssel auszutauschen.

Zum selbst ausprobieren

Schema

¶ Sicherstellung Integrität / Authentizität / Verbindlichkeit

¶ Integrität

¶ Hash-Funktion

Lest folgende Quellen und bearbeitet die Aufgaben

- https://informatik.mygymer.ch/m25d/09-kryptologie/04-hash.html#passworter-speichern

- https://informatik.mygymer.ch/ef2021/010.krypto/06.hash.html#passworter

Eine kryptografische Hash-Funktion ist eine mathematische Funktion, die Eingabedaten beliebiger Länge auf einen Ausgabewert fester Länge (den Hashwert oder Hash) abbildet.

Eigenschaften

Deterministisch: Gleiche Eingabe → gleicher Hash

Schnell berechenbar

Kollisionsarm (verschiedene Eingaben sollen möglichst selten denselben Hash haben)

Avalanche-Effekt: Kleine Änderung der Eingabe → stark veränderter Hash

Mit einer Hashfunktion können u.a.

- Passwörter gespeichert werden

- Die Integrität von Daten sichergestellt werden, indem zu den Daten ein Hash zur Verfügung gestellt werden.

Website zum Rumspielen mit Hash - Algorithmen: https://emn178.github.io/online-tools/

¶ Authentizität / Verbindlichkeit / Integrität

¶ Hashfunktion

Eine Hashfunktion bildet Eingabedaten beliebiger Länge (z. B. Texte, Dateien, Passwörter) auf eine Ausgabe fester Länge, den Hashwert, ab.

Wichtige Eigenschaften:

- Determiniertheit: Gleiche Eingabe → gleicher Hash

- Feste Länge des Hashwerts

- Nicht umkehrbar (Einwegfunktion): Aus dem Hash kann man die Originaldaten nicht zurückrechnen.

- Avalanche-/ Lawineneffekt: Kleine Änderung der Eingabe → komplett anderer Hash

- Kollisionsresistenz: Es ist praktisch unmöglich, zwei verschiedene Eingaben mit gleichem Hash zu finden (eher gültig für kryptographische Hashfunktionen)

Hashwert

- Der Hashwert ist ein eindeutiger Fingerabdruck der Daten

- Hashing: Einwegprozess, dient nicht zum Geheimhalten, sondern z. B. zur Integritätsprüfung

Anwendungen

- Passwörter: Speicherung nur als Hash, nicht im Klartext

- Datenintegrität: Prüfen, ob Dateien/Nachrichten verändert wurden

- Digitale Signaturen: Hash der Nachricht wird mit dem privaten Schlüssel signiert

- Weitere: Schnelles Indizieren und Suchen, Blockchains)

¶ Kollisionen

Eine Kollision liegt vor, wenn zwei unterschiedliche Eingaben denselben Hash erzeugen. Sie sind prinzipiell unvermeidlich, wenn die Menge der Eingabedaten kleiner ist als die Menge der Ausgaben. Gute Hashfunktionen minimieren sie stark.

¶ Signatur

Aufgabe: https://informatik.mygymer.ch/m25d/09-kryptologie/05-signature.html

Eine Signatur (von lat. signare = kennzeichnen, unterzeichnen) ist ein kryptografischer Nachweis, der den Absender identifiziert und die Unverändertheit von Daten bestätigt. (Schtzziele: Authentizität, Integrität und Verbindlichkeit)

Idee: Nutzung eines assymetrischen Verschlüsselungsverfahrens mit vertauschen Schlüsseln.

¶ Erstellung Signatur

¶ Überprüfung Signatur

- Empfänger entschlüsselt den empfangenen Hashwert mit öffentlichem Schlüssel des Senders

- Empfänger berechnet selbst Hash der empfangenen Nachricht

- Signatur ist gültig, wenn Werte aus 1. und 2. gleich. Nur Sender kann Signatur erstellt haben, denn nur er kennt den privaten Schlüssel.

¶ Zertifikat

Wie kann sichergestellt werden, dass der richtige öffentliche Schlüssel verwendet wird?

Aufgabe

Finden es heraus: https://informatik.mygymer.ch/ef2022/010.krypto/08.zertifikate.html#zertifikat-ausstellenÜberprüft das Zertifikat von LernSax: https://www.leaderssl.de/tools/ssl_checker

Ein Zertifikat enthält folgende Informationen

- den öffentlichen Schlüssel

- Angaben zur Identität des Signierenden

- Gültigkeitszeitraum

- Informationen zur ausstellenden Stelle

¶ Austellung durch Zertifizierungsstelle (CA)

- Eine Certificate Authority (CA) prüft die Identität des Antragstellers.

- Sie stellt das Zertifikat aus und signiert es mit ihrem eigenen privaten Schlüssel.

- Bei mehreren CAs entsteht eine Vertrauenskette (Chain of Trust).

¶ Prüfung eines Zertifikates

Beim Verifizieren eines Zertifikates wird die enhaltene Signatur mit dem öffentlichen Schlüssel der ausstellenden CA geprüft.

¶ Aktuelles

Aufgabe

Seht euch folgendes Video zu einem Hackerangriff an.

Welche Schutzziele wurden angegriffen und mit welchen Maßnahmen und Verfahren hätte dies verhindert werden können?